inkl. MwSt.

Zugangsdaten werden nach der Bestellung via E-Mail mitgeteilt.

Kursdauer: Ca. 1 Stunde 25 Minuten, flexible Zeitgestaltung an jedem Ort

Unsichtbaren Bedrohungen: Ransomware und Keylogger im Fokus

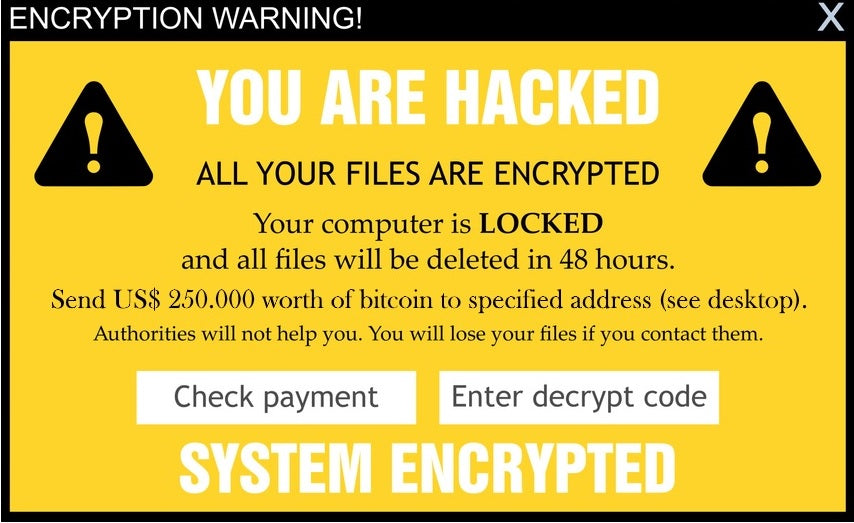

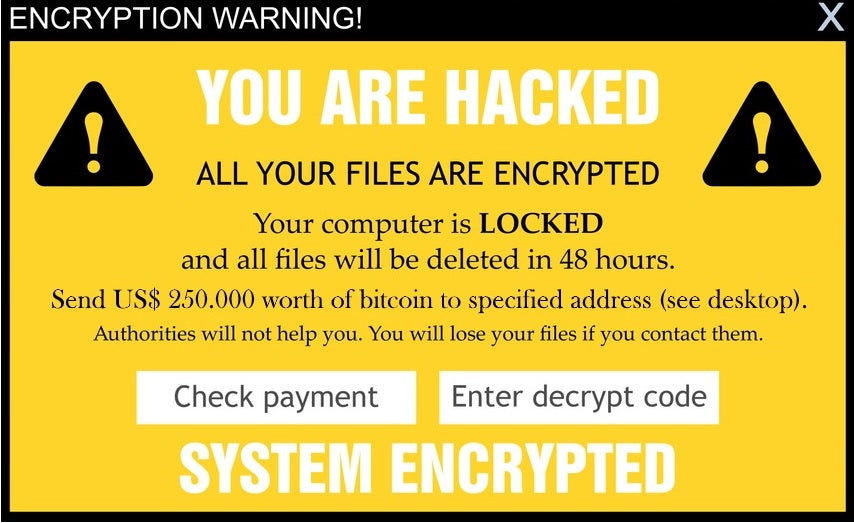

In einer Live-Demonstration wird gezeigt, wie eine Ransomware und ein Keylogger in Aktion aussehen können, ohne dabei echten Schaden anzurichten. Kursteilnehmer erhalten so ein direktes Verständnis davon, wie diese Bedrohungen in der realen Welt funktionieren und warum die im Kurs erlernten Abwehrmaßnahmen so wichtig sind.

Immer häufiger verzeichnen wir eine Zunahme von Ransomware-Angriffen, bei denen sowohl Unternehmensdaten als auch die Daten privater Anwender verschlüsselt werden. Parallel dazu erfreuen sich sogenannte Keylogger großer Beliebtheit. Diese Schadprogramme zeichnen heimlich Tastatureingaben auf und übertragen sie an entfernte Systeme. Dies führt zu der grundlegenden Frage: Wie ist das überhaupt möglich? Wie funktioniert dieser Vorgang und wie gelingt es Hackern, solche Software zu erstellen und auf Endsystemen einzusetzen, um Schaden anzurichten?

Die Konsequenzen von Ransomware-Angriffen können verheerend sein. Unternehmen können den Zugriff auf geschäftskritische Daten verlieren, was zu finanziellen Verlusten und einem Ansehensverlust führt. Individuen können persönliche Dateien verlieren, wie Fotos, Dokumente und Erinnerungen, die oft nicht wiederhergestellt werden können. Selbst wenn das geforderte Lösegeld gezahlt wird, ist nicht garantiert, dass die Angreifer die Daten tatsächlich wiederherstellen, und dies kann zu einem endlosen Erpressungszyklus führen.

Der Keylogger hingegen ist eine schleichende Bedrohung, die unsere Tastatureingaben heimlich aufzeichnet und sensible Informationen wie Passwörter, Kreditkartennummern und persönliche Mitteilungen stiehlt. Diese Art von Malware kann unbemerkt agieren und sensible Daten an Kriminelle senden, was zu Identitätsdiebstahl und finanziellen Verlusten führen kann.

Die Konsequenzen von Ransomware- und Keylogger-Angriffen können verheerend sein. Unternehmen können den Zugang zu geschäftskritischen Daten verlieren, was zu finanziellen Verlusten und einem Ansehensverlust führt. Individuen sind von Identitätsdiebstahl und dem Missbrauch persönlicher Informationen bedroht.

Unsere Training zielt darauf ab, den Aufbau einer potenziellen Hacker-Umgebung von Grund auf zu erklären. Wir starten mit einem frischen Windows 11-System, entwickeln gemeinsam einen Keylogger und erläutern dessen Funktionsweise anhand eines leicht verständlichen Demonstrationscodes. Anschließend nutzen wir dieselbe Umgebung, um eine Ransomware zu erstellen und zu demonstrieren, wie Daten verschlüsselt werden. Dies ermöglicht uns, einen Einblick in die dunkle Seite zu gewinnen, die den meisten Menschen verborgen bleibt.

Nach Abschluss dieses Trainings wirst du ein besseres Verständnis dafür haben, wie kriminelle Hacker vorgehen könnten. Du wirst begreifen, welch verheerenden Schaden bereits diese beiden Demonstrationen im Ernstfall anrichten können.

Die Dauer des Trainings beträgt in etwa 1 Stunde und 25 Minuten. In dieser Zeit wirst du eine umfassende Vorstellung davon erhalten, wie Hacker agieren können, wie diese Angriffe ablaufen und wie du potenziell darauf reagieren kannst, um dich zu schützen.

Inhalte:

-

Simulierte Ransomware-Attacke:

- Demonstration einer Ransomware-Infektion

- Was passiert, wenn ein Gerät infiziert wird?

- Wie sieht eine Lösegeldforderung aus?

-

Simulierte Keylogger-Attacke:

- Demonstration, wie ein Keylogger Tastenanschläge aufzeichnet

- Visualisierung der erfassten Daten

- Möglichkeiten des Missbrauchs durch Cyberkriminelle

- Grundverständnis der Systemarchitektur:

- Aufbau einer möglichen Hackerumgebung im Detail erklärt

Voraussetzungen:

Sie müssen KEIN Experte sein, um von diesem Kurs zu profitieren. Grundlegende Computerkenntnisse wie die Bedienung von Windows oder Apple, das Verfassen und Speichern von Texten, das Verfassen von E-Mails und das Einloggen in WLAN-Netzwerke genügen als Basis.

Kursdauer: ca. 1 Stunde 25 Minuten